サイバー攻撃の爪痕

Log4shell の脆弱性でにぎわっているなか、近隣企業でもサイバー攻撃を受けたとの話を聞くことが多くなってきています。

今回は、攻撃を受けた時のログなど入手することができたので、今後のためにも記録しておこうと思います。こちらの企業で実施されたフォレンジックの結果では、 UTM の脆弱性を突かれ SSL-VPN 経由で侵入されたとされていました。

※注意:本記事は、一部の作業に関わり取得できた内容になります。実務担当者へのヒアリングによる内容が含まれるため一部不正確な情報も含まれております。

攻撃に気づくまで

状況のおかしさに気づいたきっかけは、データベースのログに吐かれる日付が過去の日付へと大きくずれていたことだったそうです。

その日は、ユーザーから「サーバーにつながりません」といった問い合わせが多く発生しており、確認したところ DNS サーバーが正常に動作していことがわかり、 AD サーバーの DNS マネージャーの起動もできなかったそうです。

数日前にもグループポリシーの管理画面が開かず、保守ベンダーに依頼し修復を行ったそうです。

日付の変更

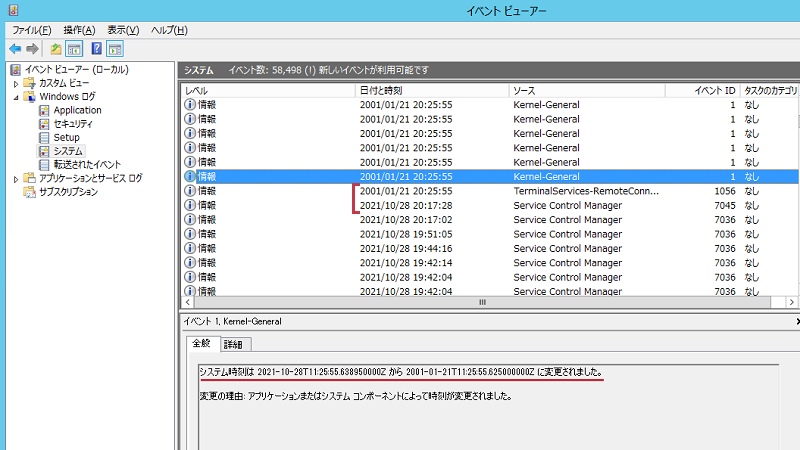

攻撃に気づくきっかけにもなった、サーバーの日付変更です。

ログを追いにくくするためなのか、セキュアチャネルを破壊したかったのか、おそらくこの日付変更の結果セキュアチャネルが壊れ DNS サーバーが機能しなくなり、データベースサーバーのログにも影響が出たということになります。

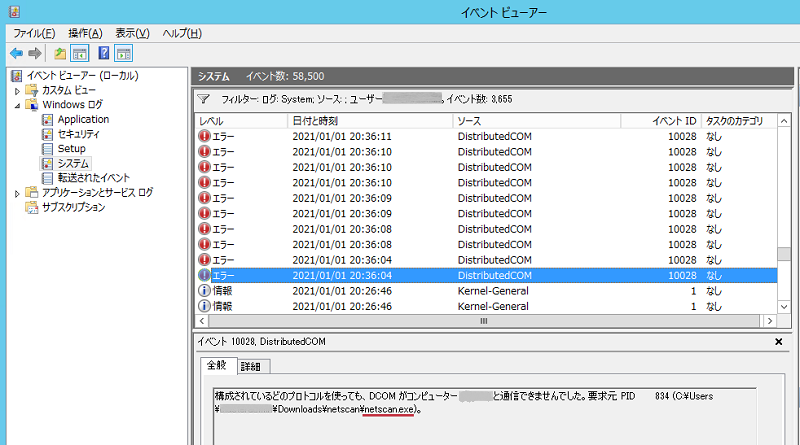

こちらの事象ですが、イベントログは次のようになっていました。

私は、Oracle を使った開発を行うのですが、サーバーの日付が気付かないうちに代わっていることを考えると恐ろしくなります。

この日付変更はイベントログに数百回記録されていたそうです。

攻撃者が使用するツールのインストール

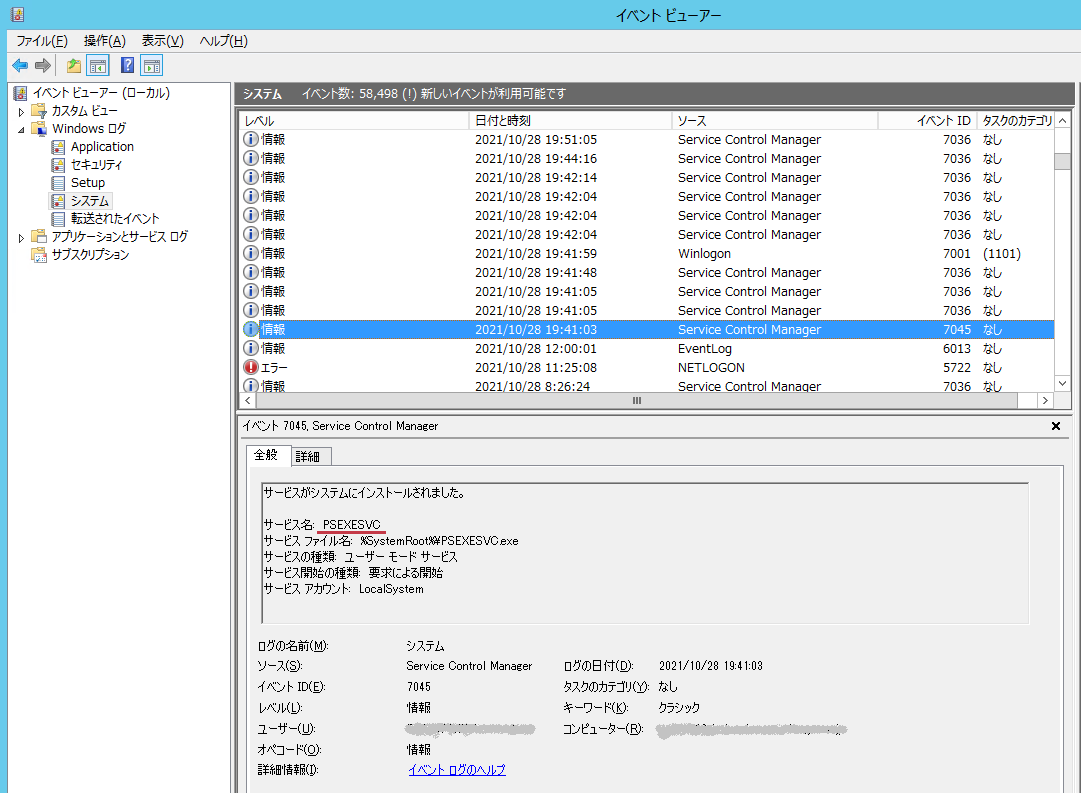

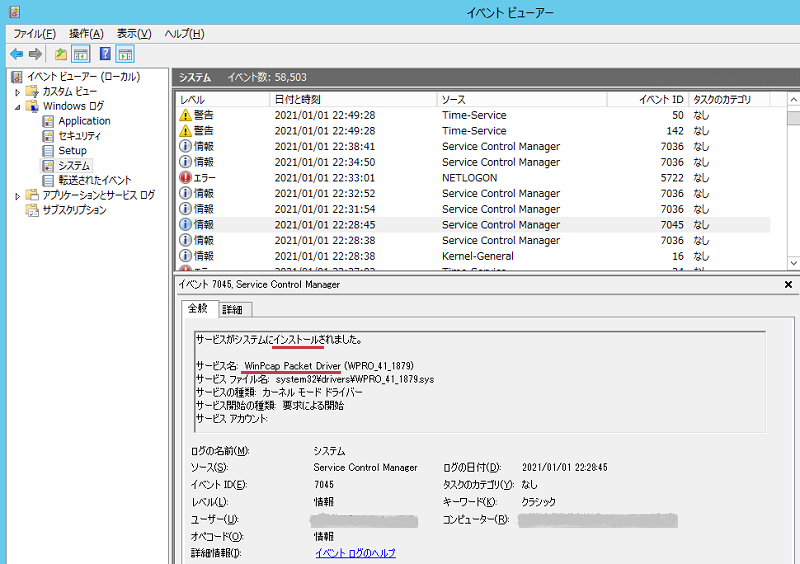

攻撃者が必要なツールをインストールしたログも確認することができました。

インストールされたプログラムは、ディスクに存在していなかったようですがログは残ったままだったようです。

上記例以外にも、WinPcap や netscan など様々なツールがインストールされていたそうです。

頻繁にサーバーへアプリケーションをインストールすることは少ないでしょうから、イベント ID 7045 を監視しておくのも対策の一つになりそうです。

乗っ取り

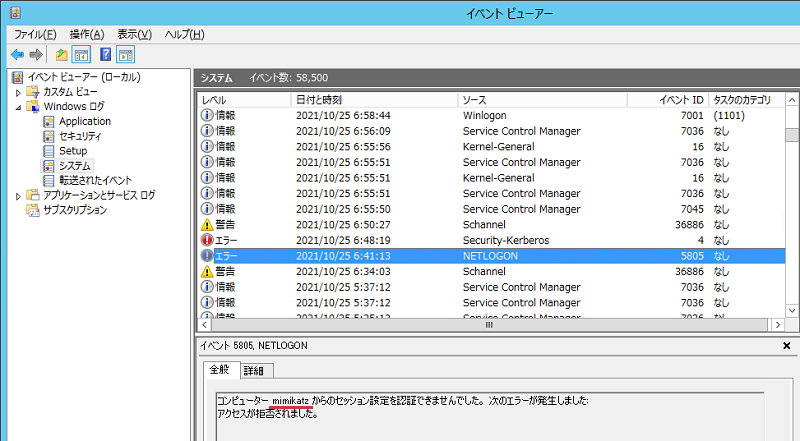

今回のケースでは、管理者アカウントが完全に乗っ取られていたそうです。どのような手順で乗っ取ったのかは分からなかったそうですが Mimikatz が使用されていたことを示すイベントをいただくことができました。

Mimikatz は、 Exploit 後の Post-Exploitation ツールとして紹介されている記事を見かけます。 Mimikatz は Windows のメモリ上にある認証情報にアクセスし、管理者権限を盗み取ったり、他のアカウントになりすましたりすることができ、オープンソースとして公開されているため簡単に入手することができます。

情報収集

ラテラルムーブメントといわれる作業の一環になるのですかね。 netscan という便利ツールを使ってネットワーク環境を総当たりしていたそうです。

netscan は、便利ツールなのですが使いようですね・・・「nmap」や「netstat」なども使われるようです。

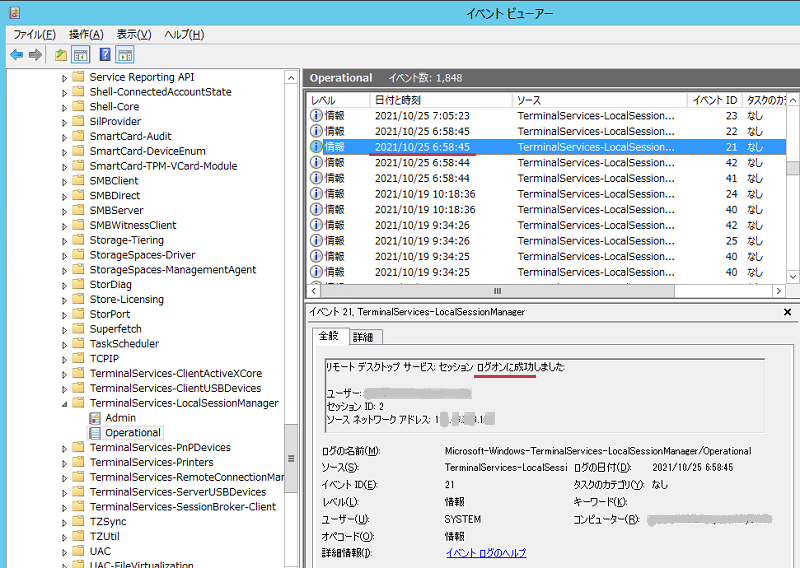

リモートデスクトップ接続

netscan を使用し、端末を洗い出し、リモートデスクトップ接続を試みたのか複数の端末に対して接続しているログが記録されています。

イベントログの「セキュリティ」でも確認できますが、[アプリケーションとサービスログ] - [Microsoft] - [Windows] - [TerminalServices-LocalSessionManager] - [Operational] で確認したほうが分かりやすいですかね?

ログオンイベントは、デフォルトで成功のみ記録されるようですので失敗も記録されるようにしたほうがよいようです。

実際、今回の例では「admin」や「user」,「user1」など、ありそうなユーザを使用してブルートフォース攻撃が行われたようです。

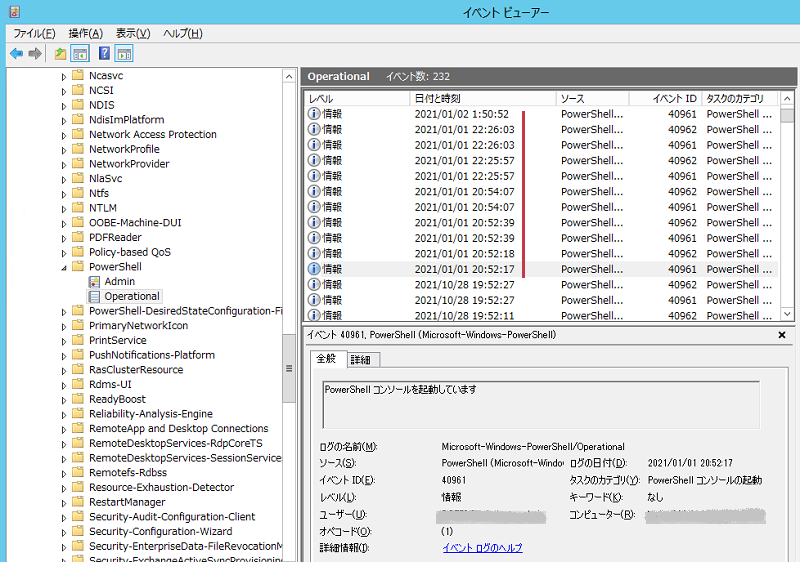

PowerShell による何らかの処理

何を実行したのか分からなかったそうですが、 PowerShell による何らかの処理が繰り返し行われていたそうです。

[アプリケーションとサービスログ] - [Microsoft] - [Windows] - [PowerShell] - [Operational] にログが残されています。

まとめ

こちらの環境は、調査後何も起こっていないようですが、この先何も起こらないのかどうかも分からないといった状況だそうです。

セキュリティ対策として、パッチをあてるということがあると思いますが、一部のシステムについては「動いている現状をさわりたくない」という環境もあり難しい問題だと感じました。

CSIRT や SOC といったワードも見かけますが、中小企業がどこまで IT 投資できるのか難しい業界もあると思います。

自衛するにしても、膨大なログの中、どこを監視すれば良いのか、どんなログを残し対策を講じておくのが良いのか、今後も注目していきたいと思います。